Recentemente a Microsoft anunciou várias melhorias no Banco de Dados SQL do Azure nas áreas de Conectividade e Segurança de Rede.

Agora, os clientes podem optar por se conectar ao banco de dados SQL por meio do terminal privado e negar todo o acesso público por meio das regras de firewall.

GA do link privado para o banco de dados SQL do Azure

Agora em disponibilidade geral, o Link Privado permite que os usuários tenham conectividade privada de uma Rede Virtual do Microsoft Azure ao Banco de Dados SQL do Azure.

Esse recurso cria um ponto de extremidade privado que mapeia um endereço IP privado da rede virtual para o banco de dados SQL do Azure.

Do ponto de vista da segurança, o Private Link fornece proteção contra a extração de dados no caminho de logon para o Banco de Dados SQL. Além disso, ele não exige a adição de nenhum endereço IP ao firewall no Banco de Dados SQL do Azure ou a alteração da cadeia de conexão do seu aplicativo.

O Link Privado é criado com a melhor funcionalidade de Rede Definida por Software (SDN) da equipe de Rede do Azure. Os clientes podem se conectar ao ponto de extremidade Privado de dentro da mesma Rede Virtual, Rede Virtual emparelhada na mesma região ou via conexão VNet a VNet entre regiões. Além disso, os clientes podem se conectar no local usando o ExpressRoute, o emparelhamento privado ou o encapsulamento da VPN.

O Editor de Consultas de Banco de Dados SQL suporta Link Privado

Anteriormente, para usar o Query Editor (no Portal do Azure), os clientes adicionavam o endereço IP do cliente no firewall do Banco de Dados SQL do Azure.

Com essa nova funcionalidade, os clientes podem executar o Query Editor e conectar-se por pontos de extremidade privados sem depender de firewall baseado em IP.

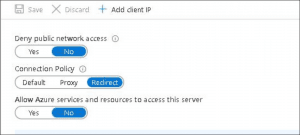

Configurações de conectividade no nível do servidor

A Microsoft fez vários aprimoramentos que permitem controlar as configurações de conectividade do Banco de Dados SQL do Azure. Essas configurações estão no nível do servidor lógico, ou seja, se aplicam a todos os bancos de dados SQL e data warehouses criados em um servidor.

Observe que, depois que essas configurações são aplicadas, elas entram em vigor imediatamente e podem resultar em perda de conexão para seus clientes se eles não atenderem aos requisitos de cada configuração. No momento, essas configurações estão disponíveis apenas no oeste dos EUA 2, leste dos EUA e sul dos EUA, com outras regiões em breve.

Capacidade de definir a diretiva de conexão

A política de conexão determina os requisitos para os clientes estabelecerem conexões com o Azure SQL Server.

Negar acesso à rede pública

Embora o Link Privado permita o acesso apenas por um ponto de extremidade privado, reconhecemos que há casos em que os clientes podem precisar de uma mistura de conectividade pública e privada. Para suportar esses cenários, fornecemos a capacidade de negar o acesso da Rede Pública ao Banco de Dados SQL.

Quando essa configuração é definida como Sim, apenas as conexões via terminais privados são permitidas. Quando essa configuração é definida como Nenhum cliente pode se conectar usando um terminal público ou privado.

Em resumo, a Microsoft espera que essas melhorias forneçam aos clientes mais opções para proteger as conexões feitas com o Banco de Dados SQL e o Data Warehouse e para atender aos requisitos de conformidade em suas organizações, onde eles precisam se conectar ao Banco de Dados SQL do Azure por um ponto de extremidade privado. Aguardamos seu feedback sobre esses recursos.

Gostou do conteúdo? Compartilhe!

Se desejar migrar sua estrutura para a instância gerenciada do Azure, entre em contato com a Seta Telecom, teremos o prazer em te dar todo o suporte!