Datacenters Verdes: Como a Sustentabilidade em TI Reduz Custos e Impacto AmbientalDatacenters Verdes são infraestruturas tecnológicas projetadas para minimizar o impacto ambiental e, ao mesmo tempo, maximizar a eficiência energética. Além disso, estas instalações...

VLANs em Switches Cisco

PARTE 1: Fundamentos e Planejamento de VLANs em Switches Cisco

Primeiramente, a configuração de VLANs em switches Cisco representa uma prática fundamental para segmentação de rede em ambientes corporativos. Além disso, a implementação correta de VLANs (Virtual Local Area Networks) melhora significativamente a segurança de rede, ao mesmo tempo que otimiza desempenho e facilita gerenciamento de infraestrutura.

Consequentemente, este guia técnico aborda de forma completa a configuração de VLANs em switches Cisco, incluindo trunk ports, VLANs nativas e práticas essenciais de segmentação de rede corporativa. Portanto, você aprenderá desde conceitos básicos até implementações avançadas.

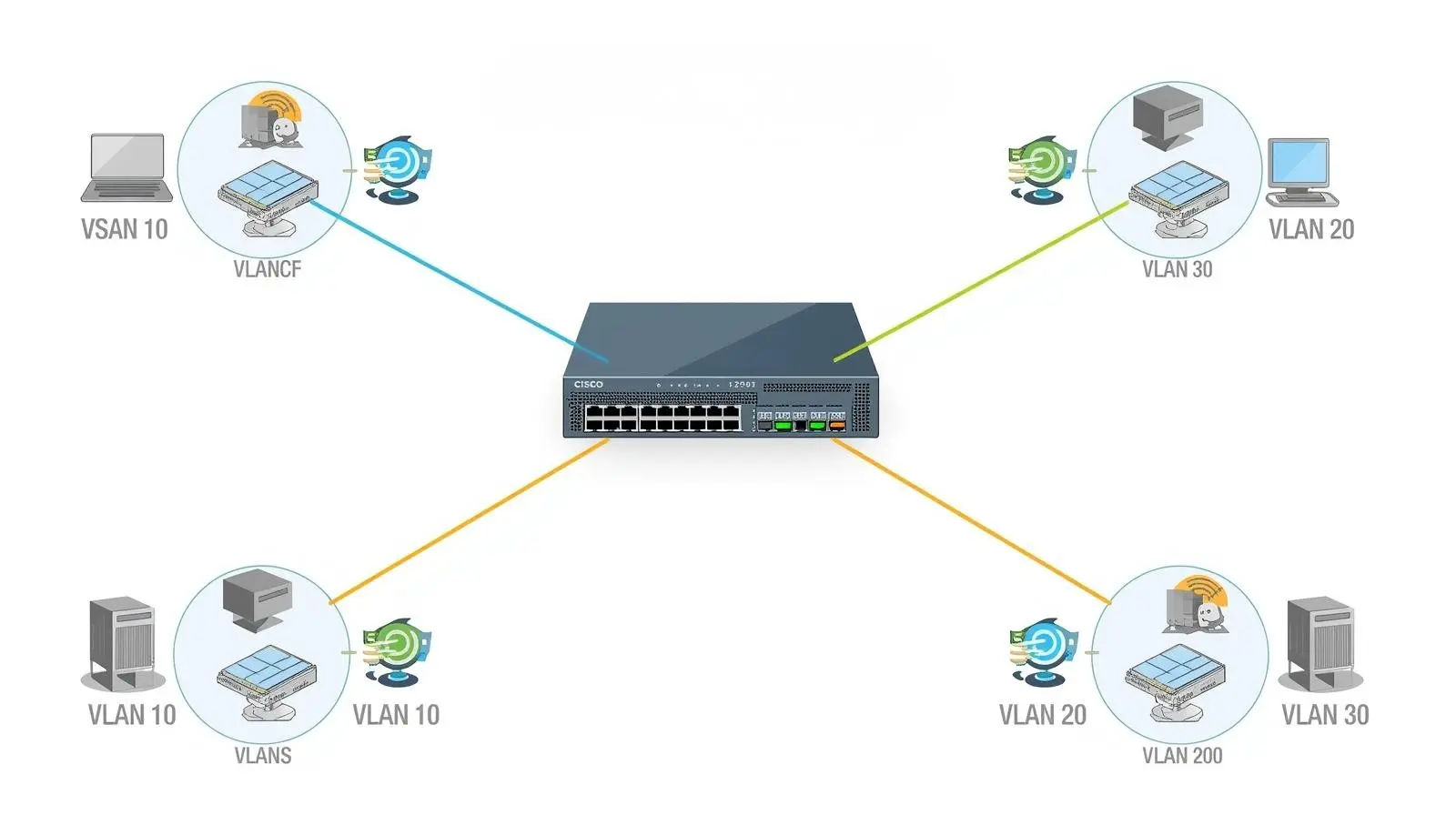

VLANs são redes locais virtuais que segmentam logicamente uma rede física. Dispositivos conectados ao mesmo switch físico pertencem a diferentes domínios de broadcast, isolando tráfego entre departamentos.

Exemplo Prático

Uma empresa com departamentos financeiro, recursos humanos e vendas no mesmo switch físico. Sem VLANs, todos os dispositivos compartilham o mesmo domínio de broadcast, criando riscos de segurança e problemas de desempenho. Com VLANs configuradas em switches Cisco, cada departamento opera em rede virtual isolada.

Benefícios da Configuração de VLANs

1. Segurança de Rede Aprimorada

Isolamento de tráfego entre departamentos através de VLANs separadas. Usuários do departamento de vendas não acessam tráfego do departamento financeiro, mesmo no mesmo switch físico.

2. Melhor Desempenho de Rede

Redução de domínios de broadcast através de segmentação com VLANs diminui tráfego desnecessário. Cada VLAN funciona como domínio de broadcast independente, melhorando eficiência geral.

3. Flexibilidade Organizacional

VLANs permitem agrupamento lógico de dispositivos independente da localização física. Funcionários do departamento de TI em qualquer andar pertencem à VLAN de TI, facilitando mudanças organizacionais sem reconfiguração física.

4. Facilidade de Gerenciamento

Políticas de segurança aplicadas por VLAN em switches Cisco simplificam administração. Configure regras para toda VLAN em vez de dispositivos individuais.

5. Conformidade Regulatória

Separação de dados sensíveis através de VLANs dedicadas facilita atendimento a requisitos de conformidade como PCI-DSS, HIPAA e LGPD.

Tipos de VLANs em Switches Cisco

VLAN de Dados (Data VLAN)

VLANs de dados transportam tráfego gerado por usuários finais em switches Cisco. São comuns em ambientes corporativos para segmentação por departamento.

Exemplo:

VLAN 10: Departamento de Vendas

VLAN 20: Departamento Financeiro

VLAN 30: Departamento de TI

O Que São VLANs em Switches Cisco?

Em primeiro lugar, VLANs são redes locais virtuais que segmentam logicamente uma rede física. Dessa forma, dispositivos conectados ao mesmo switch físico pertencem a diferentes domínios de broadcast, isolando efetivamente o tráfego entre departamentos. Por outro lado, sem VLANs, todos os dispositivos compartilhariam o mesmo domínio de broadcast.

Exemplo Prático de Segmentação de Rede

Por exemplo, considere uma empresa com departamentos financeiro, recursos humanos e vendas no mesmo switch físico. Nesse caso, sem VLANs, todos os dispositivos compartilham o mesmo domínio de broadcast, criando riscos de segurança e problemas de desempenho.

Entretanto, com VLANs configuradas em switches Cisco, cada departamento opera em rede virtual isolada. Como resultado, o tráfego do departamento financeiro permanece completamente separado dos demais, garantindo segurança e conformidade.

Benefícios da Configuração de VLANs em Switches Cisco

1. Segurança de Rede Aprimorada

Primeiramente, o isolamento de tráfego entre departamentos através de VLANs separadas representa o principal benefício. Dessa forma, usuários do departamento de vendas não acessam tráfego do departamento financeiro, mesmo estando no mesmo switch físico. Além disso, essa segmentação previne ataques laterais dentro da rede.

2. Melhor Desempenho de Rede

Em segundo lugar, a redução de domínios de broadcast através de segmentação com VLANs diminui significativamente o tráfego desnecessário. Consequentemente, cada VLAN funciona como domínio de broadcast independente, melhorando a eficiência geral da rede corporativa. Como resultado, aplicações críticas experimentam menor latência.

3. Flexibilidade Organizacional

Por outro lado, VLANs permitem agrupamento lógico de dispositivos independente da localização física. Assim, funcionários do departamento de TI em qualquer andar pertencem à VLAN de TI, facilitando mudanças organizacionais sem reconfiguração física. Portanto, a mobilidade dos usuários não afeta a segmentação de rede.

4. Facilidade de Gerenciamento

Além disso, políticas de segurança aplicadas por VLAN em switches Cisco simplificam consideravelmente a administração. Em vez disso, você configura regras para toda VLAN em vez de dispositivos individuais. Consequentemente, o tempo de gerenciamento reduz drasticamente.

5. Conformidade Regulatória

Finalmente, a separação de dados sensíveis através de VLANs dedicadas facilita o atendimento a requisitos de conformidade como PCI-DSS, HIPAA e LGPD. Portanto, ambientes regulados permanecem isolados de outros sistemas corporativos.

Tipos de VLANs em Switches Cisco

Antes de tudo, é essencial conhecer os diferentes tipos de VLANs disponíveis. Dessa forma, você poderá planejar adequadamente a configuração de VLANs em switches Cisco para seu ambiente corporativo.

VLAN de Dados (Data VLAN)

Primeiramente, VLANs de dados transportam o tráfego gerado por usuários finais em switches Cisco. Portanto, são as mais comuns em ambientes corporativos para segmentação por departamento. Por exemplo:

- VLAN 10: Departamento de Vendas

- VLAN 20: Departamento Financeiro

- VLAN 30: Departamento de TI

Além disso, essas VLANs devem ser numeradas seguindo padrão consistente para facilitar o gerenciamento.

VLAN Nativa (Native VLAN)

Em segundo lugar, a VLAN nativa transporta tráfego não marcado (untagged) em trunk ports de switches Cisco. Por padrão, switches Cisco utilizam VLAN 1 como VLAN nativa. Entretanto, por questões de segurança de rede, você deve alterar essa configuração.

Recomendação de Segurança: Consequentemente, altere VLAN nativa durante configuração. De acordo com o NIST (National Institute of Standards and Technology), a VLAN 1 representa um vetor de ataque conhecido.

VLAN de Gerenciamento (Management VLAN)

Por outro lado, a VLAN de gerenciamento é dedicada exclusivamente ao gerenciamento de switches Cisco, incluindo:

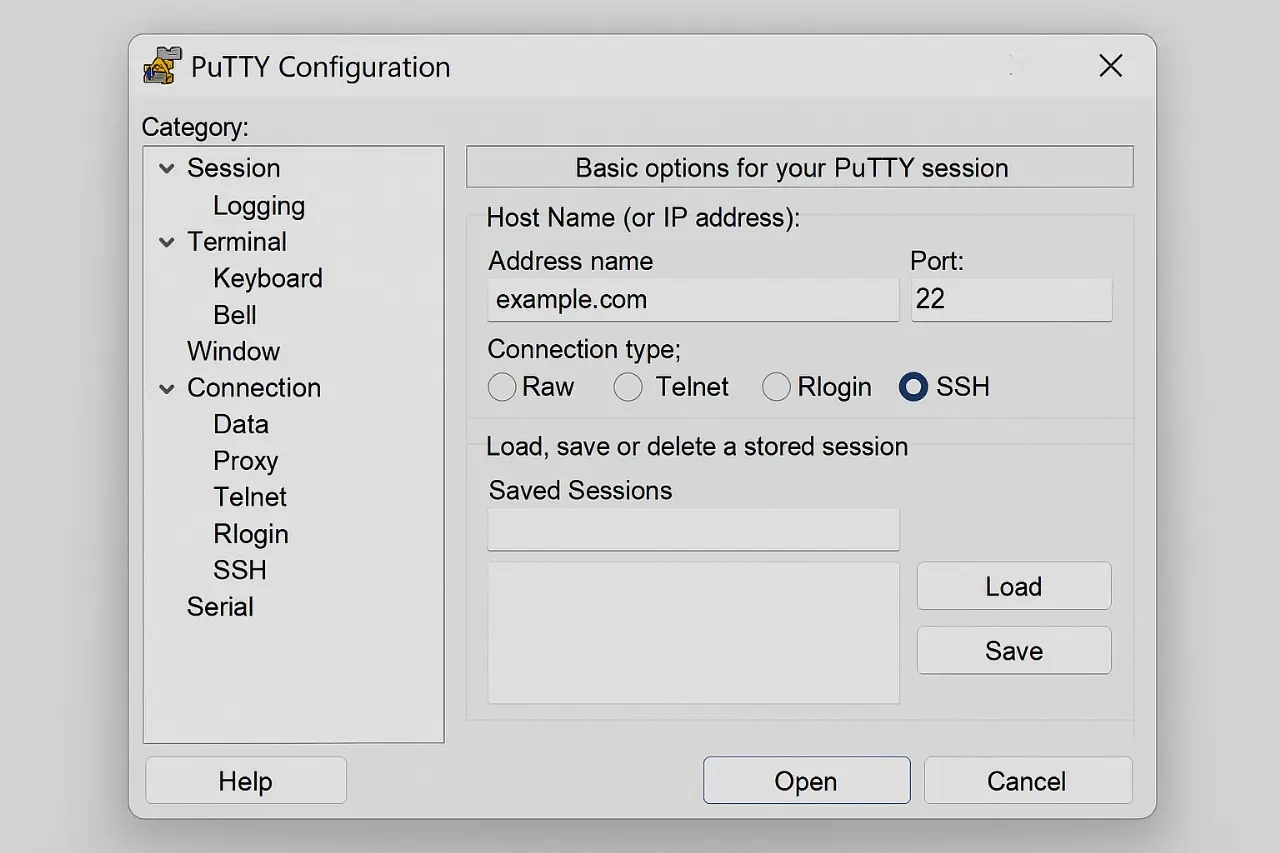

Acesso SSH

SNMP (Simple Network Management Protocol)

Protocolos de administração

Dessa forma, ela isola o tráfego de gerenciamento do tráfego de usuários. Como resultado, ataques ao tráfego de dados não comprometem o gerenciamento da rede.

VLAN de Voz (Voice VLAN)

Finalmente, VLANs de voz são configuradas especificamente para tráfego VoIP em switches Cisco, garantindo qualidade de serviço (QoS) adequada. Consequentemente, ligações telefônicas não sofrem com latência ou perda de pacotes devido a tráfego de dados. Além disso, a priorização automática garante experiência consistente aos usuários.

Planejamento de VLANs em Switches Cisco

Antes de tudo, o planejamento adequado é crucial para o sucesso da implementação. Portanto, identifique necessidades antes de configurar VLANs em switches Cisco.

Identificação de Requisitos

Primeiramente, identifique as necessidades específicas do seu ambiente:

- Departamentos que precisam isolamento: Por exemplo, financeiro, RH, vendas

- Requisitos regulatórios específicos: Como PCI-DSS, HIPAA, LGPD

- Aplicações que necessitam QoS diferenciado: Por exemplo, VoIP, videoconferência

- Segregação de ambientes: Desenvolvimento, homologação, produção

Consequentemente, essa análise inicial determinará quantas VLANs você precisa criar e como estruturá-las.

Esquema de Numeração de VLANs

Em seguida, estabeleça um padrão consistente para configuração de VLANs em switches Cisco:

- VLANs 10-99: Usuários e departamentos

- VLANs 100-199: Servidores e aplicações

- VLANs 200-299: Dispositivos IoT e automação

- VLANs 300-399: Convidados e terceiros

- VLAN 999: Gerenciamento e portas desabilitadas

Dessa forma, o esquema facilita identificação e gerenciamento de VLANs em ambientes complexos. Além disso, a padronização permite escalabilidade futura.

Documentação Essencial

Por outro lado, a documentação adequada é fundamental para manutenção e troubleshooting. Portanto, mantenha sempre atualizada:

- Diagrama de topologia de rede com switches Cisco

- Tabela de mapeamento VLAN/IP/Departamento

- Políticas de segurança por VLAN

- Procedimentos de backup de configuração

Consequentemente, qualquer membro da equipe pode entender rapidamente a estrutura da rede.

Pré-requisitos para VLANs em Switches Cisco

Antes de iniciar, certifique-se de ter todos os recursos necessários. Dessa forma, a implementação ocorrerá sem interrupções ou problemas.

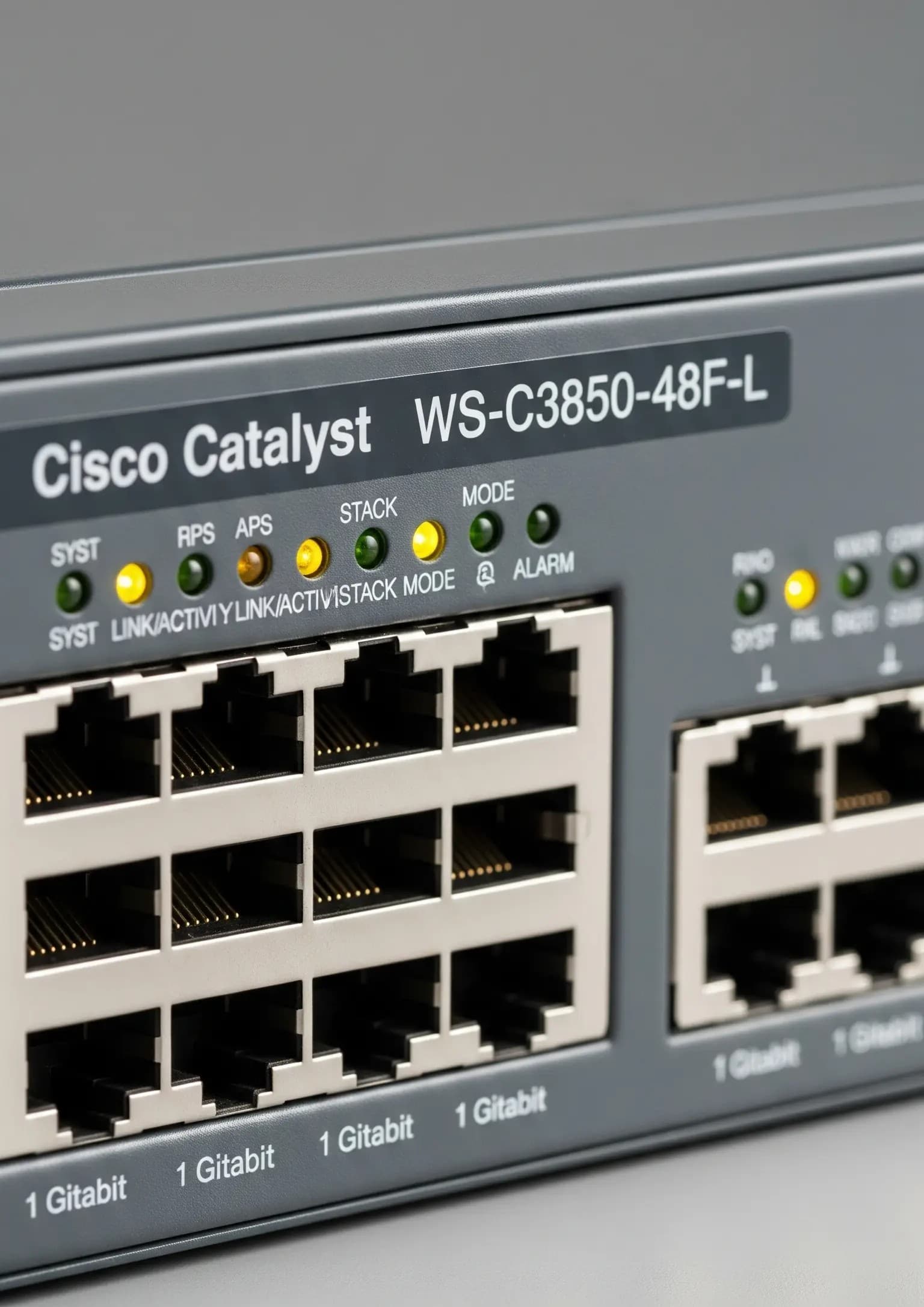

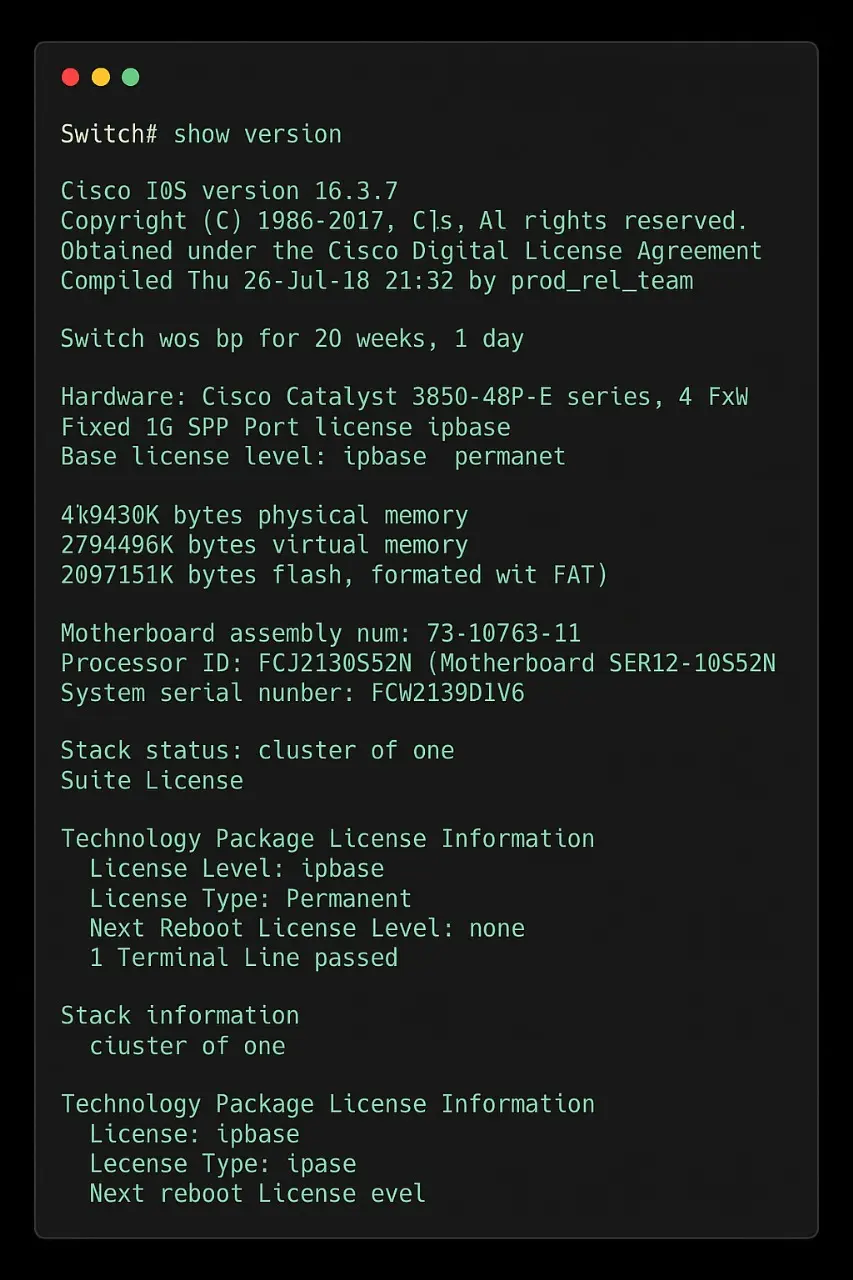

1. Switch Cisco com Cisco IOS compatível – Verifique se modelo suporta VLANs

2. Acesso administrativo – Via console ou SSH

3. Esquema de endereçamento IP e VLANs definido

4. Mapeamento completo da rede atual

5. Conhecimento básico – Familiaridade com comandos Cisco IOS

Melhores Práticas de Segurança para VLANs em Switches Cisco

Antes de tudo, a segurança deve ser prioridade máxima ao configurar VLANs em switches Cisco. Portanto, siga estas práticas essenciais.

1. Não Utilizar VLAN 1

Primeiramente, evite usar VLAN 1 padrão na configuração de VLANs em switches Cisco. Dessa forma, VLAN 1 é alvo comum de ataques conhecidos. Portanto, crie VLANs específicas para cada propósito.

Comando recomendado:

Switch(config)# vlan 10 Switch(config-vlan)# name PRODUCAO

2. VLAN Nativa Separada em Trunk Ports

Em segundo lugar, configure VLAN nativa exclusiva em trunk ports de switches Cisco. Além disso, não utilize essa VLAN para tráfego de usuários.

Configuração de segurança:

Switch(config-if)# switchport trunk native vlan 999

Consequentemente, essa prática previne ataques de VLAN hopping, onde atacantes injetam tráfego em VLANs não autorizadas.

3. Desabilitar Portas Não Utilizadas

Além disso, desabilite e atribua portas não utilizadas do switch Cisco a VLAN isolada. Dessa forma, você previne conexão de dispositivos não autorizados.

Comando de segurança:

Switch(config)# interface range fastEthernet 0/21-24

Switch(config-if-range)# switchport mode access

Switch(config-if-range)# switchport access vlan 999

Switch(config-if-range)# shutdown

4. Port Security em Switches Cisco

Por outro lado, implemente port security para prevenir ataques de CAM table overflow e controlar dispositivos conectados à rede.

Configuração básica:

Switch(config-if)# switchport port-security

Switch(config-if)# switchport port-security maximum 2

Switch(config-if)# switchport port-security violation restrict

Switch(config-if)# switchport port-security mac-address sticky

Consequentemente, apenas endereços MAC autorizados podem conectar-se às portas configuradas.

5. VLAN Access Control Lists (VACLs)

Finalmente, implemente VACLs para filtrar tráfego dentro de VLANs configuradas em switches Cisco.

Exemplo de VACL:

Switch(config)# vlan access-map BLOQUEAR_ICMP 10

Switch(config-access-map)# match ip address 100

Switch(config-access-map)# action drop

Switch(config-access-map)# exit

Switch(config)# vlan filter BLOQUEAR_ICMP vlan-list 10

Dessa forma, você adiciona camada extra de segurança no nível de VLAN.

Conclusão da Parte 1

Em conclusão, a configuração de VLANs em switches Cisco é fundamental para infraestrutura de rede corporativa moderna. Primeiramente, o planejamento adequado garante implementação bem-sucedida. Além disso, conhecimento de tipos de VLANs permite escolhas corretas. Finalmente, implementação de melhores práticas de segurança protege sua rede corporativa.

Portanto, invista tempo adequado no planejamento antes de implementar. Consequentemente, você evitará retrabalho e problemas futuros. Além disso, documente detalhadamente cada decisão tomada.

Na Parte 2, você aprenderá passo a passo como configurar VLANs em switches Cisco. Dessa forma, comandos detalhados, configuração de trunk ports, VLAN Trunking Protocol (VTP) e troubleshooting avançado serão abordados completamente.

Entre em contato com a Seta Telecom!

Outros Artigos da Seta Telecom

Datacenters Verdes: Sustentabilidade em TI

Como Resetar a Senha do Roteador Cisco

Internet das Coisas (IoT)

Internet das Coisas (IoT): Transformando o Futuro da ConectividadeA Internet das Coisas, conhecida como IoT (do inglês, Internet of Things), está revolucionando a forma como interagimos com o mundo ao nosso redor. Atualmente, a capacidade de conectar dispositivos...